Password Settings Container(PSO)를 사용하면 Active Directory에서 사용자나 그룹별로 세분화된 비밀번호 정책을 설정할 수 있어, 기본 도메인 정책에 영향을 주지 않고 보안 요구사항에 맞게 유연하고 효율적으로 관리 가능 함.

PSO 설정이 GPO 정책보다 우선시 됨.

아래를 참고하여 설정하자.

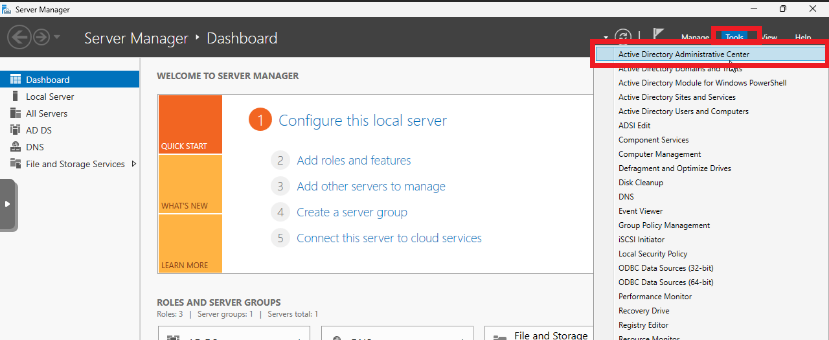

1. Active Directory Administrative Center 접속

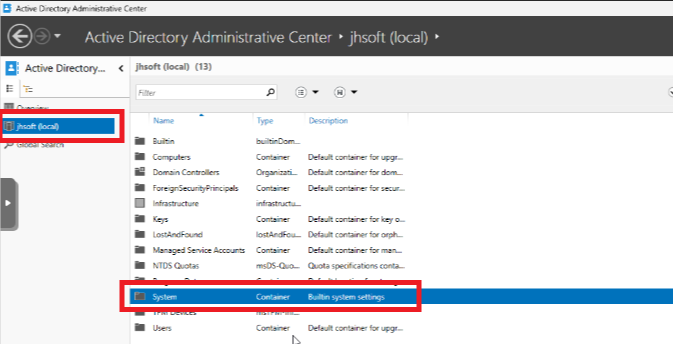

2. 설정할 도메인 선택 후 System 경로 접속

3. System 경로에서 Password Settings Container(PSO) 접속

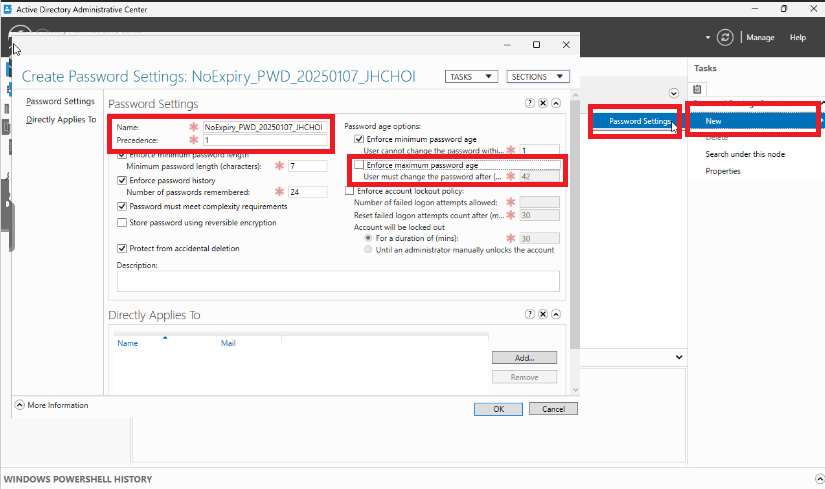

4. Password Settings Container(PSO) 에서 New Password Settings 선택

그 후 Name에 임의 이름을 설정하고, Precedence 에 우선순위를 1로 설정

그 후 Enforce Maximum password age 를 체크해제 하여 Disable 상태로 설정

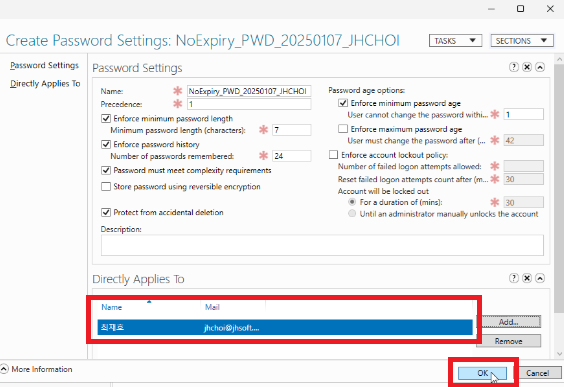

5. Add... 를 클릭하여 설정을 적용할 AD User 를 선택

6. 적용된 User 을 확인 후 OK 를 클릭하여 설정 적용

6-1 다른 도메인 컨트롤러에 전파를 위하여 아래 명령어 입력

(해당 작업이 필요할지 반드시 검토 후에 적용 / 보통의 경우 몇 분이 지나면 자동 동기화 됨으로 필요 x)

#서버단

repadmin /syncall /AdeP

- /A: 모든 NC(이름 컨텍스트) 복제.

- /d: 복제 진행 상황을 자세히 표시.

- /e: 엔터프라이즈 간 복제 포함.

- /P: 푸시 복제.

#클라이언트단

gpupdate /force

7. 클라이언트에서 암호 만료 일자를 확인한다.

net user ADUser /domain

8. 클라이언트에서 암호 만료 정책이 설정되지 않았을 시 재부팅을 하거나

명령어를 입력하여 강제 업데이트한다.

gpupdate /force

완료.

-- 추가 읽을 거리

- Enforce minimum password length

- 암호의 최소 길이를 설정합니다.

- 예: 7로 설정하면 암호는 최소 7자 이상이어야 함.

- Enforce password history

- 이전에 사용했던 암호를 다시 사용하지 못하도록 제한합니다.

- 예: 24로 설정하면 최근 24개의 암호는 재사용 불가.

- Password must meet complexity requirements

- 암호에 대소문자, 숫자, 특수문자 중 최소 3가지가 포함되도록 강제합니다.

- 예: P@ssw0rd는 통과, password는 실패.

- Store password using reversible encryption

- 암호를 복호화 가능한 형식으로 저장합니다.

- 주의: 보안상 권장하지 않음.

- Protect from accidental deletion

- 이 설정을 체크하면 해당 정책이 실수로 삭제되지 않도록 보호합니다.

- Enforce minimum password age

- 암호 변경 후 일정 기간 동안 다시 암호를 변경하지 못하도록 제한합니다.

- 예: 1일로 설정하면 하루가 지나야 다시 변경 가능.

- Enforce maximum password age

- 암호를 일정 기간 후에 만료되도록 설정합니다.

- 예: 42일로 설정하면 42일마다 암호를 변경해야 함.

- Enforce account lockout policy

- 로그온 실패 횟수와 잠금 정책을 설정합니다.

- 예: 실패 5회 후 계정 잠금, 30분 동안 잠금 유지.

- Reset failed logon attempts counter after

- 로그인 실패 횟수 카운터를 초기화하는 시간을 설정합니다.

- 예: 30분으로 설정하면 30분 후 실패 횟수 초기화.

- Number of failed logon attempts allowed

- 로그온 실패를 몇 번까지 허용할지 설정합니다.

- 예: 5로 설정하면 5회 실패 후 계정이 잠금됨.

- Account will be locked out for a duration of (min)

- 계정이 잠금된 후 얼마나 잠금 상태를 유지할지 설정합니다.

- 예: 30분으로 설정하면 30분 후 계정 잠금이 해제됨.

**Password Settings Container(PSO)**를 사용하면 Active Directory에서 사용자나 그룹별로 세분화된 비밀번호 정책을 설정할 수 있어, 기본 도메인 정책에 영향을 주지 않고 보안 요구사항에 맞게 유연하고 효율적으로 관리할 수 있습니다.

**Active Directory의 Password Settings Container(PSO)**에서 비밀번호 정책을 설정하고 특정 사용자나 그룹에 적용하는 과정은 Fine-Grained Password Policy(FGPP)를 사용하는 방법으로, 조직의 특정 요구사항에 맞춘 세부적인 암호 정책을 제공하는 기능입니다. 아래에 PSO를 생성하고 관리하는 상세 설명을 드리겠습니다.

Password Settings Container(PSO) 개요

- 위치: Active Directory Administrative Center (ADAC)의 System > Password Settings Container에서 관리.

- 기능: 도메인의 기본 비밀번호 정책(도메인 GPO)을 사용자나 그룹별로 세분화하여 적용할 수 있음.

- 적용 대상: 특정 사용자나 그룹(Security Group).

PSO 설정 방법 (ADAC 사용)

1. ADAC 실행 및 이동

- Windows 검색창에 Active Directory Administrative Center를 입력하고 실행합니다.

- 왼쪽 탐색 창에서 해당 도메인을 선택한 뒤 System > Password Settings Container로 이동합니다.

2. 새 PSO 생성

- 오른쪽 작업 메뉴에서 New > Password Settings를 선택합니다.

- PSO 생성 창에서 다음 세부사항을 설정합니다:

- Name: PSO 이름을 설정합니다(예: Custom_PSO_IT_Dept).

- Precedence: 정책 우선순위를 지정합니다.

- 숫자가 낮을수록 우선순위가 높습니다.

- 여러 PSO가 충돌할 경우 우선순위에 따라 적용됩니다.

- Password History Length: 이전 비밀번호 기록 저장 개수를 설정합니다.

- Minimum Password Age: 비밀번호 변경 간 최소 기간을 설정합니다.

- Maximum Password Age: 비밀번호 만료 기간을 설정합니다.

- Minimum Password Length: 비밀번호 최소 길이를 설정합니다.

- Complexity Requirements: 복잡성 요구사항(대문자, 소문자, 숫자, 특수문자 포함)을 활성화할지 선택합니다.

- Lockout Threshold: 잘못된 암호 시도 횟수를 설정합니다.

- Lockout Observation Window: 잘못된 시도 횟수를 계산하는 시간 범위를 설정합니다.

- Lockout Duration: 계정 잠금 지속 시간을 설정합니다.

3. 적용 대상 지정

- PSO 생성 창 하단에서 Applies To를 클릭합니다.

- 정책을 적용할 사용자 또는 그룹(Security Group)을 검색하여 추가합니다.

- Users: 특정 사용자 계정.

- Groups: 보안 그룹(Security Group) 전체.

4. PSO 저장

- 모든 설정을 완료한 후 OK를 클릭하여 PSO를 저장합니다.

적용된 PSO 확인

1. 사용자 속성에서 확인

- ADAC에서 특정 사용자 계정을 선택하고 Extensions 탭에서 적용된 PSO를 확인합니다.

2. PowerShell을 사용한 확인

Get-ADUserResultantPasswordPolicy -Identity "username"

# 생성된 PSO 목록 확인

Get-ADFineGrainedPasswordPolicy -Filter *

PSO 수정 및 삭제

1. 수정

- ADAC에서 Password Settings Container로 이동.

- 수정할 PSO를 선택하고 Properties를 클릭하여 변경 후 저장.

2. 삭제

- ADAC에서 PSO를 우클릭하고 Delete를 선택.

PSO 우선순위(Precedence) 작동 방식

- 한 사용자가 여러 PSO의 적용 대상일 경우, Precedence 값이 가장 낮은 PSO가 우선 적용됩니다.

- 동일한 Precedence 값일 경우, 가장 최근에 생성된 PSO가 적용됩니다.

PSO 적용 시 고려 사항

- FGPP는 도메인 기능 수준이 Windows Server 2008 이상이어야 사용 가능.

- PSO는 Distribution Group이 아닌 Security Group에만 적용 가능.

- PSO는 도메인의 기본 GPO 정책(Default Domain Policy)을 무시하지 않으며, 추가적으로 특정 사용자나 그룹에 적용됩니다.

PSO 설정 예제

New-ADFineGrainedPasswordPolicy -Name "IT_Dept_PSO" `

-Precedence 10 `

-ComplexityEnabled $true `

-LockoutDuration "00:30:00" `

-LockoutObservationWindow "00:10:00" `

-LockoutThreshold 5 `

-MaxPasswordAge "42.00:00:00" `

-MinPasswordAge "1.00:00:00" `

-MinPasswordLength 12 `

-PasswordHistoryCount 24 `

-ReversibleEncryptionEnabled $false

# 특정 사용자에 PSO 적용

Add-ADFineGrainedPasswordPolicySubject -Identity "IT_Dept_PSO" -Subjects "johndoe"

이 방식은 사용자 지정 암호 정책을 설정하고 동적 적용 대상을 지정할 때 매우 유용합니다. ADAC를 통해 설정하면 관리가 쉽고 직관적입니다.

Active Directory의 Password Settings Container(PSO)를 사용하여 Fine-Grained Password Policy(FGPP)를 설정하면 다음과 같은 장점이 있습니다. 기본 도메인 비밀번호 정책(GPO)과 비교했을 때, PSO는 더 세분화되고 유연한 관리가 가능합니다.

1. 세분화된 정책 관리

- 기본 도메인 정책은 도메인 전체에 일괄 적용됩니다. 모든 사용자와 그룹이 동일한 정책을 따르므로 예외를 두기 어렵습니다.

- PSO를 사용하면 특정 사용자나 그룹별로 서로 다른 정책을 설정할 수 있습니다.

- 예: 일반 사용자에게는 기본 비밀번호 정책을 적용하고, IT 부서나 고위 관리자에게는 더 강력하거나 완화된 정책을 설정.

장점:

- 관리자의 업무 효율성 증가.

- 보안 수준을 유연하게 맞춤 설정 가능.

2. 그룹 기반 정책 적용

- 특정 사용자만 비밀번호 정책을 다르게 설정하려면 개별 계정마다 GPO를 수정하기 어렵습니다.

- PSO는 **보안 그룹(Security Group)**과 연계하여 특정 그룹 전체에 정책을 쉽게 적용할 수 있습니다.

- 예: "IT 부서" 그룹에 강력한 비밀번호 정책, "외부 계약자" 그룹에 더 느슨한 정책 적용.

장점:

- 정책 변경 시 그룹 멤버만 업데이트하면 돼서 유지보수가 간편.

3. 충돌 관리

- 여러 정책이 적용될 경우 **Precedence(우선순위)**를 기반으로 충돌을 관리할 수 있습니다.

- 예: 한 사용자가 두 개 이상의 PSO 대상이라도, 우선순위가 낮은(숫자가 작은) 정책이 적용됩니다.

장점:

- 정책 충돌 시 명확한 우선순위 관리.

- 예기치 못한 정책 적용 문제 방지.

4. 기본 도메인 정책에 영향 없음

- FGPP는 **도메인 레벨의 기본 암호 정책(GPO)**에 영향을 주지 않고, 추가적인 세부 정책으로 동작합니다.

- 기본 도메인 정책을 변경하지 않아도 되므로 다른 사용자들에게 불필요한 영향을 미치지 않습니다.

장점:

- 특정 요구사항에 맞춘 정책 추가 가능.

- 도메인 전체 보안 설정은 유지.

5. 보안 및 규정 준수 강화

- FGPP를 사용하면 사용자별 요구사항에 따라 비밀번호 정책을 최적화할 수 있습니다.

- 예: 규정 준수 대상 부서(예: 금융, 의료)에는 더 엄격한 암호 정책.

- 예: 관리자 계정은 더 강력한 복잡성 및 만료 규칙 적용.

장점:

- 산업 규정이나 보안 표준에 더 잘 부합.

- 비밀번호 보안이 취약한 계정 최소화.

6. 관리 편의성

- PSO는 GUI 기반 ADAC에서 쉽게 생성, 수정, 삭제가 가능합니다.

- 기존 GPO와 달리, 특정 사용자 또는 그룹에만 정책을 정확하게 적용할 수 있습니다.

장점:

- 명확한 인터페이스로 실수 가능성 감소.

- 변경 작업이 직관적이며, 관리 시간 단축.

7. PowerShell 통합

- FGPP는 PowerShell 명령으로 관리할 수 있으므로 대규모 환경에서 스크립트를 사용해 자동화 가능.

- 사용자 수가 많거나 자주 정책을 변경해야 하는 환경에서 매우 유리.

장점:

- 대규모 사용자 기반에서도 효율적인 관리.

- 자동화로 관리 오버헤드 감소.

PSO 활용 사례

- 관리자 계정 보호:

- 관리자 계정에 대해 더 강력한 비밀번호 정책(예: 16자 이상, 30일 만료)을 설정.

- 외부 계약자 계정 관리:

- 외부 사용자 그룹에 짧은 만료 기간이나 특정 복잡성 요구사항 설정.

- 부서별 정책 차별화:

- IT 부서는 복잡한 암호 정책을 적용하고, 일반 직원에게는 표준 정책 적용.

PSO 활용 시 주의점

- 도메인 기능 수준이 Windows Server 2008 이상이어야 함.

- FGPP는 Distribution Group에는 적용되지 않고 Security Group에만 적용 가능.

- 모든 도메인 컨트롤러가 FGPP 설정을 지원하려면 기능 수준 및 AD 동기화 상태 확인 필요.

결론

PSO를 활용한 FGPP 설정은 보안 요구사항에 맞춘 유연한 비밀번호 정책 적용, 관리 효율성, 그리고 보안 규정 준수 측면에서 큰 장점을 제공합니다. 특히, 도메인 전체 정책을 변경하지 않고 세분화된 요구사항을 반영할 수 있다는 점에서 조직의 IT 관리 환경을 더욱 효율적으로 개선할 수 있습니다.

'Active Directory' 카테고리의 다른 글

| ADSI Editor 로 Active Directory 속성 값 편집 (0) | 2025.01.13 |

|---|---|

| AD 계정에 로그인할 수 없음 해결 방법 (0) | 2023.04.16 |

| mac AD 계정 오프라인으로 로그인 안될 때. (1) | 2023.03.19 |

| AD DNS 포트포워딩 시 주의 사항 (0) | 2022.10.22 |